- 306Share sekarang!

- Facebook295

- Twitter0

- LinkedIn0

- Email11

(This article is a translation. For the original, visit our sister site, CILISOS)

Bila cakap pasal filem-filem spy je, mesti korang teringat James Bond dan Mission Impossible, dan juga SALT yang berkaitan dengan KGB. Walaupun bukan 100% kisah sebenar, tapi kita tahu yang spy ni memang wujud dalam dunia sebenar, yang mana kerja-kerja yang dilakukan mereka adalah mengintip musuh, dan berkomunikasi menggunakan kod yang hanya mereka saja yang faham.

Jadi antara cara yang digunakan untuk mereka berhubung adalah mesin membuat kod dan mesin penyahkodan kod untuk komunikasi sesama spy.

Tapi, kerja-kerja pengintipan ni hanya selamat kalau hanya mata-mata dalam negara saja yang ada akses kepada kod tersebut, dan boleh jadi kurang selamat kalau negara lain pun ada akses kepada kod yang sama, contohnya macam apa yang terjadi sekarang ni bila Malaysia beli peranti penyulitan data (encryption devices) dari Pusat Agensi Perisikan Amerika Syarikat (CIA).

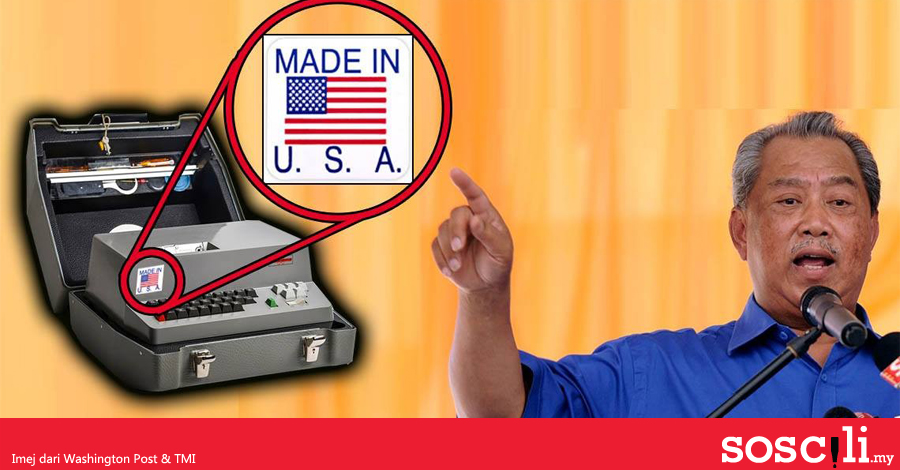

Pada awal bulan ni, The Washington Post menerbitkan sebuah laporan siasatan dengan beberapa butiran macam mana CIA pernah menjual peranti yang salah satunya kepada Malaysia, untuk mengumpulkan maklumat risikan dari negara kita. Ayatnya lebih kurang macam ni:

“… rampasan kuasa perisikan abad ini.”– The Washington Post

Sebelum korang sambung baca, korang kena ingat yang ada banyak lagi kenyataan dalam artikel ni masih lagi satu dakwaan yang tak disahkan sepenuhnya lagi. Jadi, baca dengan hati terbuka, ye?

Dan sekarang ni korang mesti terfikir: macam mana CIA mengintip kita?

Mereka beli dan memiliki syarikat yang jual peranti perisikan ni

Dan syarikat tersebut dinamakan… Crypto AG.

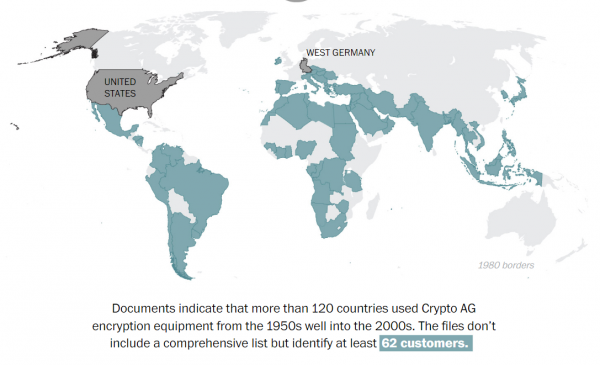

Crypto AG adalah sebuah syarikat Switzerland yang menjual peranti penyulitan data (encryption devices) di seluruh dunia, yang diasaskan seawal tahun 1940-an. Syarikat tu mendapat sambutan besar apabila ia mula menjual peranti enkripsi,(encryption machines) kepada askar Amerika dalam Perang Dunia Kedua, dan tak lama kemudian melonjak sebagai pembekal utama peranti tersebut ke lebih 120 negara, termasuk Iran, negara-negara Amerika Latin, India, Pakistan, dan semestinya, Malaysia.

Dan nampaknya, peranti tu dibuat dengan sangat baik sebab walaupun selepas peperangan, Amerika Syarikat kemudiannya buat perjanjian dengan syarikat tu. Kemudiannya, Amerika menuntut supaya syarikat tersebut menjual produknya ke negara-negara yang hanya dibenarkan mereka pada tahun 1950-an. Ia merupakan perjanjian yang boleh dikatakan pemilikannya telah dijual kepada CIA. Dan Washington Post pula menyebutnya sebagai “operasi penafian”.

[Crypto AG] boleh menjual mana-mana mesin ke mana-mana negara NATO, termasuklah Switzerland dan Sweden. Bagi yang selebihnya, perjanjian itu mempunyai carta yang menunjukkan siapa, yang boleh membeli apa.” – Dokumen CIA yang terbongkar, seperti yang dipetik dari The Washington Post

Dan nampaknya kesepakatan ni berjaya, sampaikan peranti penyulitan data memberikan kelebihan kepada Amerika Syarikat untuk memenangi Perang Dingin. CIA kemudiannya mula aktif menaik taraf peranti tersebut hanya pada 1970-an, beberapa negara yang lain mula cuba untuk mendapatkan peranti hebat dari CIA ni, termasuklah Malaysia.

Dan mungkin juga, peranti ni membenarkan CIA untuk mendengar, mengumpul dan menyahkod data yang ada dan dihantar dari Malaysia, walaupun mereka yang menjanjikan peranti tu sebagai yang terbaik seumpamanya. Tapi cuba bayangkan kalau korang beli satu set kunci dari tukang kunci, tapi tukang kunci tu ada satu set kunci yang sama – macam tu jugalah dengan peranti CIA yang dimiliki kita tu.

“Bayangkan idea di mana kerajaan Amerika meyakinkan pengilang asing untuk mengeluarkan peralatan mengikut kehendak mereka. Sebuah dunia baru yang berani. ” – Dokumen CIA yang terbongkar, seperti yang dipetik oleh The Washington Post

Tak dapat dipastikan sejak bila Malaysia beli peralatan ni, tapi kita disenaraikan sebagai salah satu daripada klien Crypto AG dalam The Washington Post, jadi kod-kod yang dah dihantar kita menggunakan peralatan tu selama ni dah pun dinyahkod oleh Amerika Syarikat.

“Amerika Syarikat dan sekutu-sekutunya mengeksploitasi keutamaan negara-negara lain selama bertahun-tahun, mengambil wang mereka dan mencuri rahsia mereka.” – Dokumen CIA yang terbongkar, seperti yang dipetik oleh The Washington Post

CIA buat untung besar hasil dari penjualan alatan ni, malah sehingga mencecah berjuta-juta dolar untuk agensi tersebut, yang membolehkan Crypto AG mendirikan pejabat di Malaysia suatu ketika dulu. Malah, peranti Crypto AG terdiri daripada “40% kabel diplomatik dan transmisi lain oleh kerajaan asing”, memberikan data sebanyak AS untuk membongkar dan mengumpulkan risikan.

Bagaimanapun, syarikat tu akhirnya dibubar, dan diserap masuk ke sebuah syarikat yang dipanggil Crypto International pada 2018, yang menafikan sebarang penglibatan lebih lanjut dengan mana-mana organisasi keselamatan nasional. Malah, pejabat Crypto AG di Malaysia juga dah tiada sekarang.

Walaupun begitu, disebabkan kita tahu yang CIA kemungkinannya ada akses kepada sistem kita ni sebenarnya agak menakutkan. Kita tak tahu informasi macam mana yang mereka dah curi daripada kita melalui peralatan yang dah dipersiapkan dengan alat intipan? Kalau korang nak tahu, CIA bukanlah satu-satunya agensi yang mengintip kita sebab…

Saingan perdagangan Amerika Syarikat, China juga kemungkinannya sedang intip kita juga…

Lebih kurang masa laporan tentang CIA ni muncul, Malaysia Computer Emergency Response Team (MyCERT) mengeluarkan amaran di mana kumpulan berkaitan dengan negara China, APT40 menyasarkan pegawai kerajaan. MyCERT adalah sebuah pasukan yang ditubuhkan oleh kerajaan, yang ditubuhkan untuk menawarkan rujukan bagi rakyat Malaysia bagi menangani masalah keselamatan siber, jadi ada asas dalam dakwaan mereka.

Tapi APT40 cumalah salah satu daripada kebanyakan kumpulan APT yang dikaitkan dengan China, yang juga dikenali sebagai Advanced Persistent Threat Groups (Kumpulan Ancaman Terperinci). Ada dakwaan yang mengatakan terdapat lebih dari 10 kumpulan APT yang dikaitkan dengan China, berpusat di pelbagai wilayah China dan mensasarkan negara-negara yang berbeza, seperti APT40 yang mensasarkan Malaysia.

Kebanyakan projek-projek APT40 didapati bersesuaian dengan kepentingan kerajaan China. Ada yang mendakwa bahawa APT40 terdiri daripada kontraktor yang beroperasi di bawah pengawasan Bahagian Hainan Kementerian Keselamatan Negeri di China.

“Kumpulan APT di China mempunyai pelan tindakan yang sama: penggodam dan pakar kontrak, syarikat hadapan, dan pegawai risikan. Kami tahu pelbagai kawasan di China mempunyai APT masing-masing. ” – Cybersecurity group Intrusion Truth, seperti dipetik oleh ZDNet

Apa yang biasanya dilakukan mereka adalah cuba mencuri data, merosakkan operasi, atau memusnahkan infrastruktur.

APT40 nampaknya menyasarkan negara-negara yang penting dalam Inisiatif 1 Belt 1 Road

Inisiatif One Belt One Road (OBOR) adalah projek prasarana yang dilancarkan oleh Presiden China Xi Jinping pada tahun 2013. Ia merupakan rangkaian perdagangan yang melibatkan kereta api, saluran tenaga, lebuh raya, dan sempadan-sempadan di seluruh negara bekas Soviet, Pakistan, India, dan Asia Tenggara.

Projek ni juga agak kontroversial dalam beberapa tahun kebelakangan ni, sebab ada beberapa pihak takut yang projek ni akan menjadi “perluasan kuasa China”. Setakat tahun lepas, Malaysia juga terlibat dalam kontroversi OBOR sendiri dengan sebuah buku komik yang kononnya komik propaganda dalam kebaikan OBOR.

Dan APT40 didapati menyasarkan negara-negara Asia Tenggara yang terlibat dalam inisiatif tu. Secara kebetulan, negara-negara ni juga merupakan mereka yang terlibat dalam pertikaian Laut Cina Selatan.

Cara mereka mengintip adalah:

- Menyamar sebagai wartawan, seseorang yang berkaitan penerbitan perdagangan, atau individu dari organisasi tentera atau NGO yang relevan

- Menjalin hubungan dengan pegawai-pegawai kerajaan

- Mencuri maklumat dengan menghantar e-mel pancingan data (phishing)

E-mel phishing ialah e-mel palsu yang dibuat untuk menyerupai pihak dari sebuah syarikat yang diketahui dan dipercayai – bank, syarikat kredit, atau laman web pembayaran dalam talian dan lain-lain – dan matlamat akhir mereka adalah untuk mencuri maklumat sulit dari sasaran mereka (baca: kita).

Caranya, akan ada fail atau pautan ke dokumen yang disimpan di Google Drive yang dilampirkan dalam e-mel APT40, semuanya mengandungi rangkaian kod yang memasang malware dalam peranti sasaran apabila dibuka. Malware ini membolehkan APT40 untuk melepasi halangan yang dilindungi kata laluan dan log masuk ke sistem yang sasaran disambungkan.

“Operasi kumpulan tu cenderung untuk menyasarkan projek yang ditaja oleh kerajaan dan mencuri sejumlah besar maklumat khusus untuk projek tersebut, termasuk cadangan, mesyuarat, data kewangan, maklumat penghantaran, pelan dan lukisan, dan data asal.” – MyCERT

Tujuan APT40 melakukan serangan seperti ini dikatakan bukan saja untuk mencuri data, tapi juga menyusup masuk ke dalam sistem kita, terutamanya dalam pengumpulan maklumat bagi projek-projek besar yang melibatkan OBOR yang mana Malaysia sendiri terlibat. Butiran mengenai pengekodan ni digunakan dalam e-mel phishing mereka boleh didapati di sini yang mana korang boleh tengok kalau korang pakar.

Sekiranya APT40 berjaya dan betul-betul bekerja untuk kerajaan China, kemungkinan besar China mungkin dah intip bukan saja prestasi dalam projek OBOR di Malaysia, tapi juga benda-benda lain yang kita sebagai rakyat pun tak tahu.

Tapi…

Malaysia mempunyai keselamatan siber yang bagus

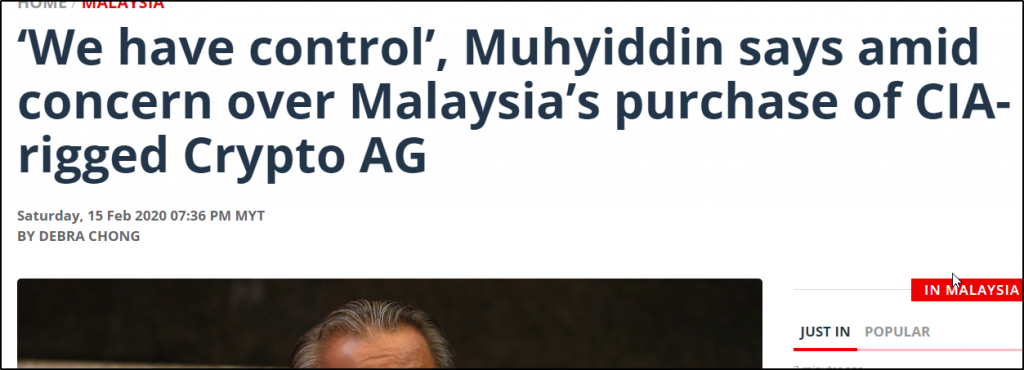

Tak lama lepas laporan The Washington Post diterbitkan, Menteri Hal Ehwal Dalam Negeri ketika itu, Muhyiddin Yassin meyakinkan rakyat Malaysia yang mana peranti yang dibeli dari Crypto AG tak digunakan untuk memindahkan maklumat yang sensitif. Malah, dia menambah yang kerajaan kita dah pun mengambil langkah berhati-hati untuk mengelakkan maklumat daripada dibocorkan.

Tambahan lagi, Ketua Polis Negara, Abdul Hamid Bador juga mengesahkan yang peranti tu hanya digunakan untuk “operasi komunikasi jangka pendek” dan tiada kena mengena dengan perkara yang sensitif.

“Malaysia bukan satu-satunya negara yang menggunakan teknologi ini. Saya telah membincangkan perkara ini dengan Ketua Polis Negara, dan kami memberi jaminan bahawa teknologi itu tidak digunakan untuk menyebarkan apa-apa bentuk data sulit. ” – Muhyiddin, seperti yang dipetik dari NST

Tambahan pula, MyCERT tak dapat mengesahkan yang APT40 berjaya mencuri maklumat dari pegawai kerajaan kita, walaupun ia berjaya mengesan kempen serangan siber terhadap pegawai kerajaan oleh kumpulan tu.

Walau apa pun, Malaysia mempunyai beberapa agensi keselamatan siber, awam dan swasta, untuk memerangi serangan siber, seperti CyberSecurity Malaysia, Agensi Keselamatan Siber Kebangsaan (NACSA), dan MyCERT. Malahan, Timbalan Perdana Menteri waktu tu, Wan Azizah Wan Ismail juga berkata yang kerajaan sedang membangunkan pelan induk mengenai keselamatan siber untuk melaksanakan program kesedaran keselamatan siber di seluruh negara.

“Inisiatif ini akan membantu kerajaan untuk mengenal pasti kelemahan dan jurang dari segi prosedur dan kepakaran teknikal agensi kritikal untuk meningkatkan keselamatan siber di negara ini.” – Wan Azizah, seperti yang dipetik dari Malaymail

Dengan kesemua perkara ni dipertimbangkan ni, nampaknya kerajaan kita betul-betul ingin memerangi serangan siber. Jadi kalau terjadinya sesuatu serius pada masa depan, apa yang boleh kita lakukan ialah percaya yang kerajaan kita akan berusaha sebaik mungkin untuk mengelakkan serangan asing, dari dalam atau di luar talian.

Walaupun kerajaan bekerja keras untuk mengelak serangan, kita juga boleh menjadi sasaran mudah. Walau bagaimanapun, kita boleh menjauhi menjadi mangsa jenayah siber dengan mengelakkan log masuk ke akaun penting pada rangkaian tak selamat dan memasang program anti-virus yang boleh dipercayai. Ingat – sentiasa gunakan perlindungan!

- 306Share sekarang!

- Facebook295

- Twitter0

- LinkedIn0

- Email11